إدارة المخاطر المعلوماتية – IT risk management

مع الاعتماد الهائل على الأنظمة والتطبيقات الإلكترونية لدى الجهات الحكومية ومؤسسات الأعمال ومع تزايد المخاطر والتهديدات المحدقة بتلك الأنظمة والتطبيقات بات من المهم إدارة الحوادث الأمنية الإلكترونية عند تعرض تلك الأنظمة والتطبيقات لأي خطر قد يعكر ديمومة عملها بالأداء والكفاءة المرجوة.

إن تكرار توقف الأنظمة والتطبيقات الألكترونية المستمر مع طول فترة إستعادة عملها يعرض المؤسسات الربحية والغير ربحية إلى العديد من العواقب التي لا تحمد عقباها، قد يتبادر إلى ذهن القارىء ما هي الخسائر التي قد تتكبدها الجهات الغير ربحية جراء سوء إدارة الحادثة الأمنية الالكترونية، ونقول بأن الإستثمارات التي تم تخصيصها لتطوير تلك الأنظمة والتطبيقات قد لا تؤتي أكلها ومردودها وخصوصاً عند فقدان المتعامل الثقة في كفاءة القنوات الألكترونية لتلك الجهة والذي بدوره ينذر بهجران المتعاملين لتلك القناة وتأثر ما يسمى بالـ Welfare سمعة الجهة سلباً بين مثيلاتها من الجهات الحكومية وبالتالي دفع المتعاملين إلى اللجوء إلى القنوات التقليدية والذي يتعارض مع الأهداف التي من أجلها وجدت الخدمات الألكترونية والذكية. إما فيما يتعلق بالمؤسسات الربحية فأن توقف الأنظمة وسوء إدارة الحادثة الأمنية الألكترونية قد يعرضها لتكبد خسائر مالية كبيرة علاوة على فرصة خسارة العديد من عملائهم وخصوصا إذا ما توفر البديل من الشركات المنافسة.

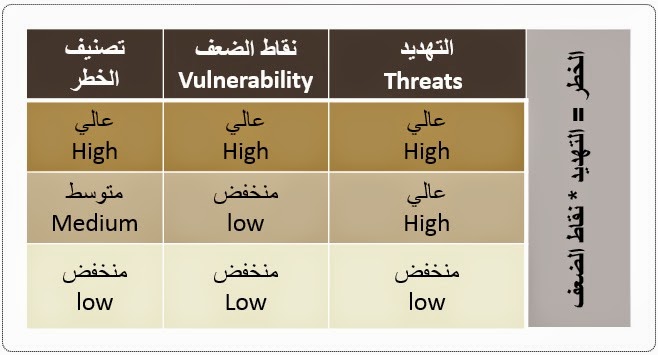

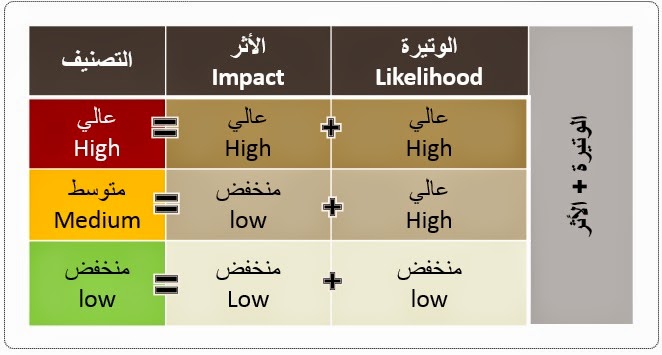

ومما تقدم نهدف عزيز القارىء من وراء هذه المقالة المختصرة إلى تسليط الضوء على الخطط اللازم توفرها لدى الجهات الحكومية ومؤسسات الأعمال وإبراز أهم المحاور الجوهرية التي تكفل إدارة المخاطر المعلوماتية وفق عمل مؤسسي ممنهج يكفل لهم الإستجابة للحوادث في فترة قياسية والخروج منها بأقل الخسائر. ويعرف الخطر في علم أمن المعلومات من خلال المعادلة البسيطة التالية:

ادارة المخاطر المعلوماتية

إن الإستعداد وإتخاذ جميع الخطط والأجراءات الوقائية والأحترازية قبل وقوع الحوادث الأمنية الألكترونية يكفل لفرق الإستجابة لحوادث وطواريء الحاسب الألي CERT التعاطي مع الازمة والحادثة بكفاءة وفاعلية، وكما هو معلوم لدى المختصين في الشبكات ومهندسي أمن المعلومات بأن التوقف للأنظمة والتطبيقات الإلكترونية نوعان (النوع الأول: توقف مخطط له Planned Shutdown والنوع الثاني: التوقف الغير مخطط له Unplanned Shutdown) سنركز في مقالتنا هذه على الحوادث الأمنية الغير مخطط لها والتي تقع في الغالب بسبب العوامل الثلاثة الأتية:

- توقف ناجم عن المخاطر وتهديدات الأنترنت وشبكات الحاسب الألي كالإختراق للأنظمة وقواعد البيانات وتعرض التطبيقات وأنظمة التشغيل للفياروسات والملفات الضارة والذي يتسبب في توقفها أو عدم إستقرارها وتأثر أدائها سلباً بشكل عام.

- توقف ناتج عن عطل تقني كتوقف قاعدة البيانات أو النظام الإلكتروني الناتج عن ثغرة برمجية System Bugs أو بسبب عطب أو تلف في جزء أو كل القاعدة Corrupted أو عدم التوافق Incompatibility مع برمجيات وتطبيقات أخرى تتسبب في تلف النظام عند عملية التنصيب أو عند إنقطاع التيار الكهربائي.

- توقف الإنظمة والتطبيقات الألكترونية الناتج عن الكوارث والحوادث الطبيعية، كتعرض المنطقة الجغرافية المستضيفة لتلك الأنظمة والتطبيقات إلى زلالزل أو عواصف تسفر عن تلف عدد من الموارد اللازمة لعمل تلك الأنظمة.

خطط أمن المعلومات !!!

ونود أن نشير هنا بأنه قد تختلف الممارسات والأدوات المعمول بها في إدارة المخاطر بإختلاف المجال، فان إدارة المخاطر المعلوماتية تختلف عن إدارة مخاطر المشاريع وإدارة المخاطر العسكرية وإدارة المخاطر الطبية وإدارة المخاطر المالية، فلكل مجال أدواته التي تميزه عن المجال الأخر.

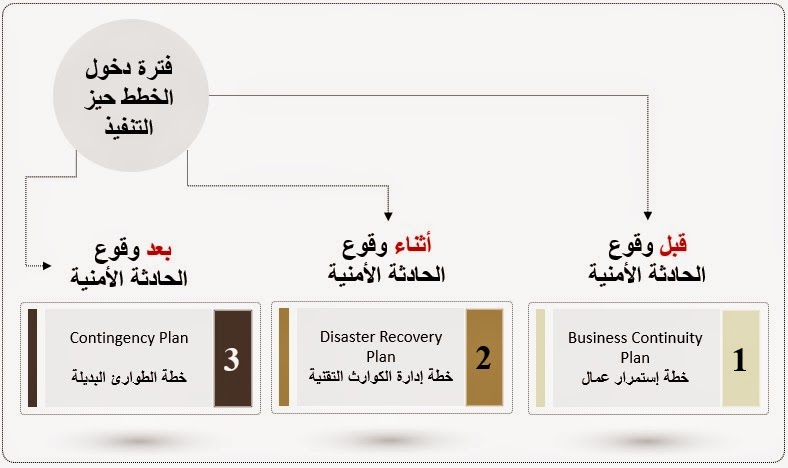

ويكفي عزيزي القارىء بأن تعلم أن عدد خطط أمن المعلومات هي ثلاثة (3) خطط رئيسية تهدف جميعها إلى التعامل مع الحادثة الأمنية في مختلف مراحلها بكفاءة وذلك لضمان إستعادة الأنظمة الإلكترونية في أسرع وقت ممكن وبأقل الخسائر المحققة، يوضح النموذج أدناه مختلف خطط طوارىء الحاسب الألي وفترة دخول كل منها حيز التنفيذ وذلك من المنظور العملي:

مراحل صياغة وصناعة خطط أمن المعلومات !!!

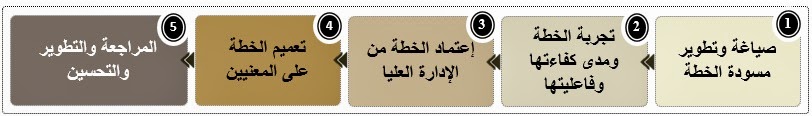

نشير هنا بأن جميع الخطط التعامل مع حوادث أمن المعلومات يتم وضعها وتطويرها قبل وقوع الحادثة الأمنية، إلا وانه على القائمين أمن المعلومات في الجهات الحكومية ومؤسسات الأعمال أن يولوا عدد من العناصر الاهمية وخصوصاً في المراحل الأولى من صياغة الخطط وهي كالتالي:

وقبل صياغة الخطط المذكورة أنفاً، يجب تنفيذ عدد من الأنشطة والتي تعتبر كمدخل لتلك الخطط وتعتبر جوهرية ولا يمكن بأي حال من الأحوال تطوير تلك الخطط دون الإنتهاء منها، ونؤكد عزيزي القارى على أهمية تلك الأنشطة وخصوصاً في المراحل الأولى من مراحل وضع لبنات تلك الخطط، ونسردها تاليا:

- أولاً: قائمة الأصول المعلوماتية Assets Registry: يتم في هذه المرحلة تحديد جميع التطبيقات والأنظمة الإلكترونية في المؤسسة والأجهزة الحيوية Hardware’s ومن ثم يتم تحليل أولوية تلك الأنظمة والأجهزة عبر تصنيفهم بالمستويات التالية (أولوية عالية، أولوية متوسطة، أولوية منخفظة) ونستفيد من تحديد أولويات النظام والعتاد إلى حسن إدارة الحادثة الامنية الألكترونية عند توقف عدد من الانظمة Systems Outage في نفس الوقت علاوة على مالك النظام أو التطبيق Ownership.

- ثانياً: مصفوفة الاعتمادية Dependencies Matrix: وتتم في هذه المرحلة من مراحل تقييم الوضع الراهن تحديد العلاقة بين الأنظمة والتطبيقات الإلكترونية من خلال مصفوفة الأعتمادية، حيث تعتمد بعض الأنظمة على أنظمة أخرى في عملها بالشكل الأمثل، ونسرد هنا المثال التالي للتوضيح، إذا ما تعرض نظام إدارة الموارد المؤسسية ERP وخادم توزيع عناوين الشبكة DHCP Server للتوقف Outage في نفس الوقت، نقول إنه من المنطقي معالجة وإستعادة عمل خادم DHCP في المقام الأول نظراً لإعتماد الأول على الاخير في الإتصال بالشبكة.

- ثالثاً: الوتيرة المحتملة لوقوع الحوادث Incidents Likelihood: ويحدد هذا الجزء مدى إحتمالية تكرار حصول التوقف او تعرض كل نظام لخطر التوقف، ويتم من خلال هذه المرحلة التعاطي مع كل نظام من الأتظمة على حدى.

- رابعاً: تحليل الأثر على قطاع الأعمال Business Impact Analysis: ومن خلال مرحلة تحليل الأثر على قطاع الأعمال، يقوم الفريق المعني بوضع وتطوير الخطة إلى تحليل الأثار المترتبة على المؤسسة إذا ما تم إنقطاع النظام أو التطبيق عن الخدمة وما هي النتائج المترتبة عند توقفها ولو لبرهة معينة، مثال على ذلك، عند إنقطاع وتوقف نظام تداول الأوراق المالية والسلع في سوق الأوراق المالية والبورصة، فأن النتائج ستسفر عن توقف تداول الأوراق المالية بين المستثمرين حملة الأسهم وكنتيجة لهذا التوقف ستتأثر حجم الإيرادات المالية الواردة جراء هذا التوقف. تعمد العديد من المؤسسات بتحليل الأثار المترتبة عن إنقطاع وتوقف النظام إما نوعياً أو كمياً، إلا وأن أغلب الجهات الحكومية ومؤسسات قطاع الأعمال تفضل تطبيق المنهجية النوعية للتعرف على مستوى المخاطر التي قد تنجم جراء إنقطاع الخدمات وتوقف تلك الأنظمة من خلال مصفوفة تحليل الأثر. يتم وضع ميزان Scale وذلك إما بناء على المنهجية العالمية لأمن المعلومات ISO 2700X أو يتم إستحداثها من قبل الفنيين ومهندسي أمن المعلومات في المؤسسة وذلك بناء على تقديرهم النسبي للأصول ومدى حيوية وأهمية الأنظمة والتطبيقات الإلكترونية والعواقب المنطوية جراء إنقطاعها وتوقفها، يوضح النموذج التالي ألية إحتساب الأثر:

يتم تحديد مدى تؤثر المؤسسة عند تعرض تلك الأنظمة والتطبيقات وقواعد البيانات للتوقف، (الاثر عالي، الأثر متوسط، الأثر منخفظ)، تجدر الأشارة بأنه من الضرورة بمكان إشراك المتعامل مالك النظام في مرحلة تحليل الأثر، ونعزو ذلك إلى أن فريق إدارة الحوادث الأمنية قد لا يتمتع بالقدر الكافي من المعلومات التي تمكنه من تحديد مستوى الخطر والأثر الناجم عن توقف تلك الانظمة على المؤسسة أو الجهة دون إشراك المتعامل والمستفيد من النظام في المؤسسة Business Users.

خطة إستمرار الاعمال Business Continuity Plan !!!

تعتبر خطة استمرار الاعمال BCP من أهم عناصر ضمان عمل الانظمة في كل الاوقات والظروف،وكما تم الذكر سابقا فإن البيانات التي تم جمعها أنفاً في مرحلة دراسة الوضع الراهن وحصر الانظمة والتطبيقات وتحديد الاثر المترتب عن انقطاع تلك الانظمة في مصفوفة المخاطر Risk Registry بمثابة مدخلات لجميع الخطط، يتم توزيع تلك الانظمة وبحسب أهميتها والاثر المترتب على توقفها الى (3) فئات لمراكز البيانات الرديفة كما هو موضح في النموذج التالي:

- موقع رديف بارد Cold Site: ويتم تخصيص خوادم لاستضافة وإحتضان الأنظمة والتطبيقات الالكترونية المصنفة بالأثر المنخفض عند توقها وانقطاعها عن الخدمة، حيث يتم تخصيص المواقع الرديفة الباردة للأنظمة والتطبيقات التي لا يترتب على توقفها خطر كبير على المؤسسة وبالإمكان جدولة عملية إستعادة عملها متى تيسر ذلك.

- موقع رديف دافء Warm Site: ويتم إستضافة الانظمة والتطبيقات وقواعد البيانات المصنفة بالاثر المتوسط على المؤسسة عند تعرضها للتوقف أو الإنقطاع، الفارق بين الموقع الرديف الدافء والساخن هو عدم تهيئة الموقع الرديف الدافء بالأدوات والانظمة الرديفة للاستجابة الفورية واللحظية عند توقف الانظمة والتطبيقات الرئيسية في مركز البيانات الرئيسي وبالامكان جدولة عملية المزامنة مع قواعد البيانات والانظمة بحسب ما يتم تقديره من قبل المعنيين بوضع خطة إستمرارية الاعمال في المؤسسة.

- موقع رديف ساخن Hot Site: ويتم تخصيص هذا الموقع لإحتضان وإستضافة الانظمة والتطبيقات وقواعدالبيانات المصنفة بالاثر العالي عند توقفها على المؤسسة اذا ما تم انقطاع وتوقف الخدمة لاي سبب كان، يميز المواقع الساخنة بتوفر رديف لأغلب مكونات الشبكة والبنية التحتية علاوة مع المزامنة اللحظية لبيانات الانظمة Instant Replication بين مركز البيانات الرئيسي والموقع الرديف الساخن وهذا ما يفسر إرتفاع التكلفة التشغيلية لها.

تحتوي خطة إستمرارية الأعمال Business Continuity Plan على (3) عناصر مهمة وهي كالتالي:

- Recovery Time Objective: وهي الفترة الزمنية المقبولة لإستعادة التطبيقات والأنظمة الألكترونية الحيوية من لحظة توقفها، ويتم تحديدها بناء على دراسة وتحليل الاثار المترتبة عن توقفها وإنقطاعها عن الخدمة وتحديد الوقت المسغرق لإستعادة عملها بالشكل الطبيعي.

- Recover Point Objective: وهي كمية البيانات التي من المحتمل خسارتها من لحظة أخر عملية نسخ إحتياطي تمت على البيانات الحيوية أو المعاملات التي تمت من قبل الموظفين، وهنا نشير بأن فريق الاستجابة للحادثة الامنية في المؤسسة قد يستطيع إستعادة النظام إلى العمل، الا وان الفجوة التي تمت من أخر لحظة تم أخذ بها النسخة الاحتياطية قد لا تكفل إستعادة كافة البيانات والمعاملات التي تم إدراجها من قبل مستخدمين النظام من الفترة بين أخر نسخة إحتياطية وبين الفترة التي تمت بها الحادثة الامنية الالكترونية.

- Maximum Tolerant Downtime:وهي كمية البيانات والوقت المقدر والمقبول والمُحتمل خسارته لدى الجهة أو المؤسسة عند تعرض التطبيقات والأنظمة الألكترونية للعطب أو التوقف لاي سبب كان وعند تعذر الفرق التقنية المعنية لاستعادة عملها لاي ظرف كان.

خطة التعافي من الكوارث الأمنية Disaster Recovery Plan !!!

تدخل خطة الكوارث الأمنية Disaster Recovery Plan حيز التنفيذ أثناء الحادثة الأمنية، ونسرد هنا أبرز محتويات خطة التعافي من الكوارث الأمنية كما هو موضح تالياً:

- إجراءات طلب الدعم والمساندة Escalation Process: أنشطة تحويل وإسناد حل العطب والحادثة الامنية إلى جهة أخرى، كشريك إستراتجي أو شركة خاصة تم التعاقد معها لحل ومعالجة التوقف وإنقطاع الخدمة عن تلك الانظمة، يجب أن تحتوي الخطة على تفاصيل تتعلق بخطوات وإجراءات إستدعاء المعنيين في فريق طوارى الحاسب الألي في الجهة أو المؤسسة وبنقاط الأتصال للمعنيين من خارج المؤسسة والفترة الزمنية لمعالجة الحادثة الأمنية ومن هي الجهة الثانية المطلوب التواصل معها لطلب الدعم والمساندة عند تعذر الفريق الفني في المؤسسة معالجة الحادثة علاوة على إجراءات وقنوات الابلاغ عن توقف وانقطاع الخدمة وقائمة بارقام الطوارىء.

- الفترة الزمنية للإستجابة Response Time: وفي هذا البند من الخطة، يتم تحديد الفترة الزمنية للإستجابة للحادثة وفق ما تم تصنيفها عند صياغة الخطة، فإذا كانت الحادثة مصنفة بالعالي فأنه يتطلب الأستجابة الفورية للحادثة، يجب أن يتم تحديد الفترة الزمنية للإستجابة لكل حادثة على حدى في الخطة وذلك بناء على التصنيف الممنوح لها.

- الفترة الزمنية لإستعادة عمل الأنظمة Recovery Time: وفي هذا البند من الخطة يتم تحديد الفترة الزمنية المقبولة لإستعادة عمل النظام المتوقف عن العمل، فقد تكون الإستجابة والإنتقال إلى موقع الأنظمة التي تتطلب المعالجة والإستعادة سريعة إلا أن إجراءات معالجتها تتطلب فترة زمنية طويلة، وهنا يتم تحديد ما هي الفترة الزمنية المخصصة للفريق الفني لمعالجة التوقف وإنقطاع الخدمة وما هي نقطة الإتصال التالية لطلب الدعم والمساندة عند تعذر معالجة العطل.

الخطة البديلة لطوارى الحاسب الألي Contingency Plan

وإما خطة الطوارىء البديلة فتعرف على أنها الإجراءات التقليدية والورقية التي سيتم القيام بها وتنفيذها عند تعذر إستعادة التطبيقات والأنظمة الألكترونية من قبل الفنيين خلال الفترة التي تم تحديدها في خطة التعافي من الكوارث، يتبين للعديد بأن معظم الجهات الحكومية وشركات الأعمال تفتقد لخطة الطوارىء البديلة.

نستشف ذلك عند مراجعتنا لإنجاز معاملة ما في أحد الجهات أو مؤسسات الأعمال فإن الموظف يتعذر بتوقف النظام عن العمل والذي بدوره يحرم المتعامل من الأستفادة من الخدمة، حيث يُثبت ذلك عدم توفر خطة الطواريء البديلة لاستقبال المعاملات بالوسائل التقليدية.

ممارسات جوهرية

- إختبارات تنظيمية: إختبار الخطط مرتان في كل سنة للوقوف على كفاءة وفاعلية الأجراءات والممارسات للتعاطي مع الازمات والحوادث والمخاطر الامنية من جانب وللتحقق من أداء فريق العمل والفرق الاخرى المعنية باستعادة عمل الانظمة والتطبيقات. إن إختبار الخطط عبر حوادث وسيناريوهات وهمية يبين للقائمين على تلك الخطط الثغرات والفجوات التي تتطلب المعالجة قبل وقوع الحوادث وعلى ضوئها يتم تحديث إصدارات ومحتويات تلك الخطط.

- إختبارات تقنية: إختبار المواقع الرديفة مرتان في العام للوقوف على أية ثغرات تقنية تؤثر على سرعة الأستجابة للتوقف الطارىء والغير مجدول. كإختبار بطاريات الطاقة UPS واختبار سرعة إستجابة الانظمة الرديفة وكفاءة خطوط الربط الإلكتروني مع الموقع الرديفة التي تم ذكرها في سياق المقالة.

- إختبارات الكفاءة البشرية: وكأحد المحاور الجوهرية في إدارة المخاطر المعلوماتية يتم إختبار الموظفين بكافة فئاتهم ومستوياتهم الوظيفية للتحقق من إلمامهم بالاجراءات التي من اللازم إتباعها عن تعرض الانظمة والتطبيقات لاي من انواع الحوادث أو الكوارث الامنية الالكترونية كإجراءات وقنوات الابلاغ عن الحوادث الامنية ومدى إلمامهم بإجراءات الإخلاء والتجمع.